-

NAT i przechodzenie przez zaporę sieciową w celu zdalnego odzyskiwania danych

Zdalne odzyskiwanie danych przez Internet to wygodny, opłacalny i wydajny sposób świadczenia usług odzyskiwania danych klientom znajdującym się poza siedzibą firmy. Jako alternatywa dla wysyłki dysków pocztą, odzyskiwanie danych ma znacznie mniej przeszkód logistycznych i zagrożeń bezpieczeństwa. Niewłaściwa obsługa lub ekstremalne temperatury podczas transportu mogą dodatkowo uszkodzić dysk, drastycznie zmniejszając szanse na odzyskanie danych. Co więcej, dysk w poczcie może zostać zgubiony lub, co gorsza, skradziony przez złodziei tożsamości, konkurentów korporacyjnych lub zagranicznych szpiegów.

Zdalne odzyskiwanie danych przez Internet eliminuje potrzebę powierzania cennych danych w ręce firmy kurierskiej lub biura pocztowego. Szeroka dostępność i niska cena dostępu do szybkiego, szerokopasmowego Internetu umożliwia również zdalne odzyskiwanie danych przez sieć dla większej liczby klientów w różnych zakątkach świata.

R-Studio to nasz profesjonalny program do odzyskiwania danych, który zapewnia pełną gamę narzędzi do zdalnego odzyskiwania danych. Narzędzia te umożliwiają obsługę klientów odzyskiwania danych przez Internet tak, jakbyś faktycznie siedział przed ich stacją roboczą. Zdalne odzyskiwanie danych omawiamy bardziej szczegółowo w naszym artykule R-Studio: Odzyskiwanie Danych przez Sieć.

Chociaż R-Studio oferuje szereg udogodnień i ulepszeń procesów, istnieje kilka potencjalnych barier dla zdalnego odzyskiwania danych, które są unikalne dla fizycznych dysków. Najważniejszym z tych problemów jest zapewnienie bezpiecznego połączenia między stacją roboczą R-Studio a komputerem klienta. Pomyślne połączenie hosta i komputerów klienckich jest dodatkowo komplikowane przez sieci korporacyjne, zapory i inną wewnętrzną infrastrukturę sieciową.

Aby zrozumieć wyzwania związane z tworzeniem bezpiecznego połączenia internetowego odpowiedniego do odzyskiwania danych, najlepiej zacząć od ogólnych informacji o sieciach internetowych. Każde urządzenie w Internecie, czy to serwer, komputer, router, drukarka czy smartfon ma swój własny, unikalny adres IP. To jest jak numer telefonu urządzenia w Internecie. Jeśli inny komputer chce się z nim skontaktować, "wywołuje" go za pośrednictwem znanego adresu IP. Na przykład 74.125.39.103 to adres IP jednego z serwerów Google. Nazwy domen, takie jak www.google.com, są jak "szybkie wybieranie" dla tych adresów IP. Kiedy wpisujesz www.google.com w przeglądarce, w rzeczywistości wysyłasz zapytanie do serwera nazw domen (DNS), który wyszuka adres IP powiązany z www.google.com, a następnie przekieruje Cię do odpowiedniego serwera w Internecie.

Problem z łączeniem się z komputerem klienta odzyskiwania danych za pośrednictwem adresu IP polega na tym, że większość komputerów jest połączona z Internetem za pośrednictwem sieci firmowej. Oznacza to, że uzyskują dostęp do Internetu, przechodząc najpierw przez pośrednika, takiego jak firmowa zapora sieciowa lub firmowe urządzenie do translacji adresów sieciowych (NAT). Taka infrastruktura sieciowa pozwala firmom sprawować większą kontrolę nad przepływem danych internetowych zarówno do firmy jak i poza nią. Ogólnie rzecz biorąc, istnieją dwa rodzaje sieci: Sieci prywatne i sieci publiczne. Kluczową różnicą między tymi dwoma typami sieci jest sposób, w jaki komputery w tych typach sieci są widoczne dla komputerów w Internecie.

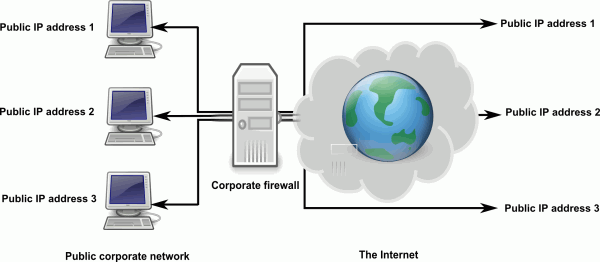

Sieć publiczna

W sieci publicznej każdy komputer ma swój unikalny adres IP, który jest widoczny w całym Internecie. Zapora może służyć do ograniczania niektórych rodzajów ruchu lub ruchu od nieautoryzowanych użytkowników, ale ogólnie maszyny te są łatwo i przejrzyście dostępne dla każdego podłączonego do Internetu. Jest to podobne do posiadania bezpośredniej linii telefonicznej w firmie, która dzwoni na telefon stacjonarny bez przechodzenia przez operatora lub asystenta administracyjnego. Ten numer telefonu jest unikalny dla Twojego urządzenia, a połączenia z tym numerem nie są tak dokładnie sprawdzane (tj. każdy, kto ma numer, może do Ciebie zadzwonić). Podobnie jest z adresem IP komputera w sieci publicznej. Z tego powodu połączenie z jednym z tych komputerów w celu odzyskania danych jest zazwyczaj bardzo łatwe. O ile zapora nie jest specjalnie skonfigurowana do blokowania ruchu z komputera technika od odzyskiwania danych, połączenie można nawiązać przy użyciu publicznego adresu IP komputera. Uzyskiwanie dostępu do komputera znajdującego się za zaporą sieciową w taki sposób nazywa się przechodzeniem przez zaporę sieciową.

Problem polega na tym, że zdecydowana większość firm, organizacji i domów nie korzysta z sieci publicznej. Dzieje się tak głównie ze względów bezpieczeństwa, ale dla wielu użytkowników jest to również ze względów ekonomicznych. Jeśli nie jesteś swoim własnym dostawcą usług internetowych (ISP), to jesteś w sieci prywatnej.

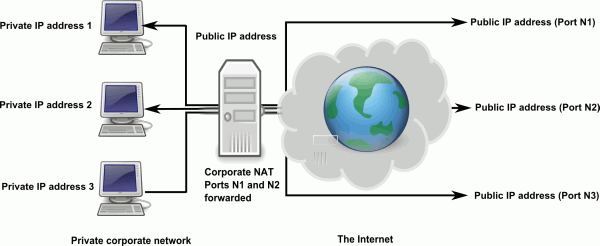

Sieć prywatna

Jeśli sieć publiczna jest jak danie komputerowi bezpośredniej linii telefonicznej do świata zewnętrznego, sieć prywatna jest jak danie telefonowi firmowemu numeru wewnętrznego specyficznego dla budynku. Aby się z Tobą skontaktować, dzwoniący z zewnątrz muszą najpierw przejść przez operatora, który odpowiednio przekieruje połączenie lub wpisać Twój numer wewnętrzny po wybraniu głównego numeru telefonu do całej firmy.

Koncepcja jest podobna dla sieci prywatnej, z wyjątkiem tego, że komputery spoza sieci prywatnej nie będą znały prywatnego adresu IP komputera, ani ten prywatny adres IP nie będzie przydatny. Zamiast każdego komputera, który będzie mieć swój własny publiczny adres IP, który jest unikalny w Internecie, każdy komputer w sieci prywatnej ma adres IP, który jest unikalny w obrębie sieci, na przykład 192.168.1.192, 172.16.2.23 lub 10.10.10.10.

Jedyną maszyną, która ma unikalny publiczny adres IP jest urządzenie NAT. Aby uzyskać dostęp do jednego z komputerów w sieci prywatnej, komputer w Internecie musi najpierw skomunikować się z urządzeniem NAT. Urządzenie NAT jest odpowiedzialne za routing danych do odpowiedniej maszyny w sieci prywatnej. Nazywa się to przechodzeniem NAT. Chociaż każdy komputer w sieci prywatnej będzie dostępny przy użyciu adresu IP urządzenia NAT, każdy komputer będzie miał swój własny port, przez który będzie odbierał dane z Internetu. Jest to podobne do rozszerzenia telefonu. Ponownie, komputery w Internecie będą komunikować się za pośrednictwem adresu IP urządzenia NAT i numeru portu, ale nigdy nie poznają prywatnego adresu IP drugiego komputera.

Podobnie jak w przypadku korzystania z telefonu stacjonarnego do wykonywania połączeń zewnętrznych, dostęp do Internetu z komputera w sieci prywatnej jest znacznie łatwiejszy niż dostęp z Internetu do komputera w sieci prywatnej. Ale można to zrobić.

Przekierowanie Portów

Sieć prywatna ma mnóstwo zalet. Jak wspomniano powyżej, wymaga tylko jednego adresu IP dla całej sieci urządzeń. Ale co ważniejsze, sieć prywatna dodaje dodatkową warstwę bezpieczeństwa komputera, ponieważ NAT pełni funkcję strażnika całego ruchu internetowego. Pomaga to zapobiegać trojanom, oprogramowaniu szpiegującemu, złośliwemu oprogramowaniu, wirusom, spamowi i próbom włamań. Przypomnijmy z powyższego, że w sieci publicznej każdy może uzyskać dostęp do komputera, chyba że zostanie specjalnie zablokowany. W przypadku sieci prywatnej jest odwrotnie: nikt nie może uzyskać dostępu do komputera w sieci prywatnej, jeśli nie otrzyma specjalnego dostępu. Chociaż skutecznie odstrasza to złośliwe ataki i niepożądany ruch, sprawia to również trudność nawiązania połączenia w uzasadnionych celach, takich jak odzyskiwanie danych przez Internet. Bez znajomości portu, który NAT przypisał komputerowi w sieci prywatnej, maszyna technika zajmującego się odzyskiwaniem danych nie będzie wiedziała jak połączyć się z komputerem klienta.

Jak wspomniano powyżej, dostęp do Internetu z komputera w sieci prywatnej jest zazwyczaj ulicą jednokierunkową. Ale możesz nadać komputerowi w sieci prywatnej odpowiednik "linii bezpośredniej" poprzez przekierowanie portów. Przekazywanie portów ma miejsce, gdy urządzenie NAT na stałe przypisuje port do określonej maszyny w sieci. Na przykład, jeśli urządzenie NAT o adresie IP 184.173.73.182 przesłało port 2083 do komputera, adres IP, którego komputer użyłby do połączenia się z nim przez Internet, będzie podobny do 184.173.73.182:2083. Ta kombinacja adresu IP/portu może być używana podobnie jak publiczny adres IP w celu ustanowienia niezawodnego połączenia z komputerem w sieci prywatnej. Nazywa się to przechodzeniem NAT.

Przechodzenie przez NAT i odzyskiwanie danych przez Internet

Chociaż przekierowanie portów jest typowym rozwiązaniem dla przechodzenia przez NAT, większość klientów korzystających z sieci prywatnej nie będzie miała niezbędnych uprawnień sieciowych ani wiedzy technicznej do przekazania portu. Oznacza to, że zezwolenie na połączenie przychodzące od technika odzyskiwania danych może nie być możliwe.

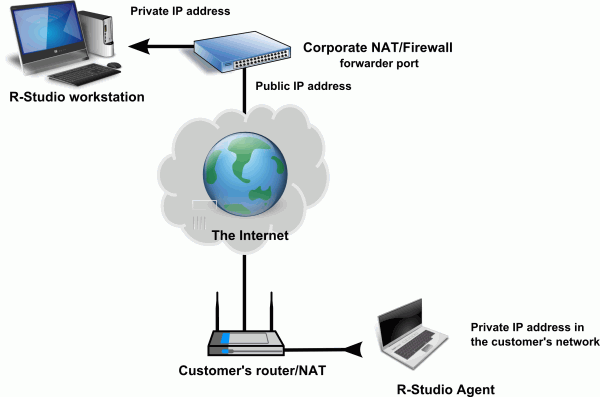

Na szczęście R-Studio umożliwia wykonywanie operacji odzyskiwania plików przez Internet za pomocą połączenia zainicjowanego przez klienta. Jest to podobne do sposobu, w jaki komputer uzyskuje dostęp do strony w Internecie spoza sieci prywatnej. Jedynym dodatkowym krokiem jest skonfigurowanie przekierowania portów na urządzeniu NAT podłączonym do komputera technika odzyskiwania danych. W ten sposób wszystkie technicznie wymagające aspekty odzyskiwania danych przez Internet pozostają w gestii technika, podczas gdy proces pozostaje przyjazny dla użytkownika.

Poniżej znajduje się przykład konfiguracji tego połączenia.

Tutaj klient korzysta z R-Studio Agent, podczas gdy technik korzysta z R-Studio. Oboje znajdują się poza siecią prywatną. R-Studio Technician przekazuje port, aby umożliwić dostęp z programu R-Studio Agent na komputerze klienta. Dzięki temu R-Studio Technician może "zaakceptować" połączenie przychodzące od klienta. Jednocześnie klient nie zagraża bezpieczeństwu sieci firmowej, w której się znajduje. Jest to dobry kompromis między bezpieczeństwem sieci korporacyjnej a łatwością użytkowania dla klienta. Jako, że R-Studio Technician otworzył tylko ten konkretny port do użytku przez R-Studio Agent, ich sieć również pozostaje bezpieczna.

Wniosek

Jak pokazano powyżej, pierwszym wyzwaniem w skutecznym odzyskiwaniu danych przez Internet jest zabezpieczenie niezawodnego połączenia. Sieci prywatne komplikują tę sprawę, ale przekierowanie portów i zdolność R-Studio do nawiązywania połączeń inicjowanych przez klienta ułatwiają ten proces. Po usunięciu tej przeszkody odzyskiwanie danych przez Internet jest najbardziej opłacalną, wydajną i bezpieczną alternatywą dla fizycznej wysyłki dysków lub wysyłania techników w teren.

Aby uzyskać bardziej dogłębną ilustrację jak można nawiązać powyższe połączenie, przeczytaj nasz artykuł: R-Studio Technician: Odzyskiwanie Danych przez Internet, który przedstawia test takiego układu sieci do zdalnego odzyskiwania danych przez Internet.

- Poradnik odzyskiwania danych

- Oprogramowanie do odzyskiwania plików. Dlaczego R-Studio?

- R-Studio dla Technik Śledczych i Firm Zajmujących się Odzyskiwaniem Danych

- R-STUDIO Review on TopTenReviews

- Sposób odzyskiwania plików dla dysków SSD i innych urządzeń obsługujących polecenie TRIM/UNMAP

- Jak odzyskać dane z urządzeń NVMe

- Przewidywanie pomyślności dla typowych przypadków odzyskiwania danych

- Odzyskiwanie Nadpisanych Danych

- Emergency File Recovery Using R-Studio Emergency

- Prezentacja Odzyskiwania RAID

- R-Studio: Odzyskiwanie danych z niedziałającego komputera

- Odzyskiwanie Plików z Komputera, Który Się Nie Uruchamia

- Sklonuj Dyski Przed Odzyskiwaniem Plików

- Odzyskiwanie filmów HD z kart SD

- Odzyskiwanie Plików z Nieuruchamiającego się Komputera Mac

- Najlepszy sposób na odzyskanie plików z dysku systemowego Mac

- Odzyskiwanie Danych z Zaszyfrowanego Dysku Linux po Awarii Systemu

- Odzyskiwanie Danych z Obrazów Dysków Apple (pliki .DMG)

- Odzyskiwanie Plików po Ponownej Instalacji Systemu Windows

- R-Studio: Odzyskiwanie Danych Przez Sieć

- Jak Korzystać z Pakietu R-Studio Corporate

- Odzyskiwanie danych ze sformatowanego dysku NTFS

- Odzyskiwanie danych z dysku ReFS

- Odzyskiwanie danych ze sformatowanego dysku exFAT/FAT

- Odzyskiwanie danych z wymazanego dysku HFS lub HFS+

- Odzyskiwanie danych z wymazanego dysku APFS

- Odzyskiwanie danych ze sformatowanego dysku Ext2/3/4FS

- Odzyskiwanie danych z dysku XFS

- Odzyskiwanie danych z prostego NAS

- Jak podłączyć wirtualne woluminy RAID i LVM/LDM do systemu operacyjnego

- Specyfika Odzyskiwania Plików Po Szybkim Formacie

- Odzyskiwanie Danych Po Awarii Menedżera Partycji

- Odzyskiwanie Plików a Naprawa Plików

- Data Recovery from Virtual Machines

- Awaryjne odzyskiwanie danych przez sieć

- Zdalne odzyskiwanie danych przez Internet

- Tworzenie Niestandardowego Znanego Rodzaju Pliku dla R-Studio

- Znajdowanie parametrów RAID

- Recovering Partitions on a Damaged Disk

- NAT i przechodzenie przez zaporę sieciową w celu zdalnego odzyskiwania danych

- Odzyskiwanie Danych z Dysku Zewnętrznego z Uszkodzonym Systemem Plików

- Podstawy Odzyskiwania Plików: Jak Działa Odzyskiwanie Danych

- Domyślne Parametry Zestawów Pasków Oprogramowania (RAID 0) w systemie Mac OS X

- Odzyskiwanie Danych z Plików Wirtualnego Dysku Twardego (VHD)

- Odzyskiwanie Danych z Różnych Formatów Kontenerów Plików i Zaszyfrowanych Dysków

- Automatyczne Wykrywanie Parametrów RAID

- Technologia Odzyskiwania Danych IntelligentScan

- Obrazowanie multi-pass w R-Studio

- Obrazowanie w czasie wykonania programu w R-Studio

- Obrazowanie liniowe, obrazowanie w czasie wykonania programu, a obrazowanie multi-pass

- Stabilizator USB dla niestabilnych urządzeń USB

- Wspólne Działanie Sprzętu R-Studio i PC-3000 UDMA

- Wspólne Działanie R-Studio i HDDSuperClone

- R-Studio T80+ - Profesjonalne rozwiązanie do odzyskiwania danych i kryminalistyki dla małych firm i osób prywatnych za 1 dolara na dzień.

- Artykuły dotyczące kopii zapasowych

- Przenoszenie licencji R-Drive Image Standalone oraz Corporate

- Oprogramowanie do tworzenia kopii zapasowych. Rób kopie zapasowe z dużą pewnością siebie.

- R-Drive Image jako darmowy, mocny menedżer partycji

- Odzyskiwanie Komputera i Przywracanie Systemu

- Disk Cloning and Mass System Deployment

- Dostęp do Poszczególnych Plików lub Folderów na Obrazie Dysku z Kopii Zapasowej

- Creating a Data Consistent, Space Efficient Data Backup Plan for a Small Business Server

- R-Drive Image: Jak przenieść już zainstalowany system Windows ze starego dysku twardego na nowe urządzenie SSD i utworzyć hybrydowy system przechowywania danych

- How to Move an Installed Windows to a Larger Disk

- How to Move a BitLocker-Encrypted System Disk to a New Storage Device

- How to backup and restore disks on Linux and Mac computers using R-Drive Image

- Artykuły Undelete

- Odzyskaj Usunięte Pliki

- Darmowe odzyskiwanie z kart SD i kart pamięci

- Darmowe odzyskiwanie filmów HD z kart SD

- Odzyskiwanie plików z dysku zewnętrznego z uszkodzonym, usuniętym, sformatowanym lub nieobsługiwanym systemem plików

- R-Undelete: Odzyskiwanie plików z niedziałającego komputera

- Darmowe odzyskiwanie plików z karty pamięci telefonu z systemem Android

- Odzyskaj Zdjęcia i Pliki Wideo za Darmo

- Łatwe odzyskiwanie plików w trzech krokach

Rating: 4.8 / 5

R-TT may not be the easiest or most user-friendly solution, but the algorithm used for the renaming saved me THOUSAND of hours of opening ...