-

Traversée de NAT et de pare-feu pour la récupération de données à distance

La récupération de données à distance sur Internet est un moyen pratique, économique et efficace de fournir des services de récupération de données à des clients hors site. En tant qu'alternative à l'envoi de disques par la poste, la récupération des données présente beaucoup moins d'obstacles logistiques et de risques de sécurité. Une mauvaise manipulation ou des températures extrêmes pendant l'expédition peuvent endommager davantage le disque, ce qui réduit considérablement les chances de récupération. En outre, un disque expédié par la poste peut être perdu, ou pire, volé par des voleurs d'identité, des entreprises concurrentes ou des espions étrangers.

La récupération de données à distance sur Internet évite de confier vos précieuses données à un service d'expédition ou à un service de courrier. La grande disponibilité et le prix abordable de l'accès Internet à haut débit rendent également possible la récupération de données à distance sur le réseau pour un plus grand nombre de clients dans de nombreux coins du monde.

R-Studio est notre programme professionnel de récupération de données qui fournit une gamme complète d'outils de récupération de données à distance. Ces outils vous permettent de servir vos clients de récupération de données sur Internet comme si vous étiez réellement assis devant leur poste de travail. Nous abordons la récupération des données à distance plus en détail dans notre article R-Studio : Récupération de données sur le réseau .

Bien que R-Studio offre un certain nombre de commodités et d'améliorations de processus, il existe quelques obstacles potentiels à la récupération de données à distance qui sont propres à l'expédition physique des disques. Le principal de ces obstacles est la nécessité de fournir une connexion sécurisée entre un poste de travail R-Studio et l'ordinateur du client. La réussite de la connexion entre les machines hôte et client est encore compliquée par les réseaux d'entreprise, les pare-feu et autres infrastructures de réseau internes.

Pour comprendre les défis que représente la création d'une connexion Internet sécurisée adaptée à la récupération des données, il est préférable de commencer par quelques informations générales sur les réseaux Internet. Chaque appareil sur Internet вЂ", qu'il s'agisse d'un serveur, d'un ordinateur, d'un routeur, d'une imprimante ou d'un smartphone вЂ", possède sa propre adresse IP (Internet Protocol) unique. C'est comme le numéro de téléphone d'un appareil sur Internet ; si un autre appareil veut le contacter, il l'"appelle" via l'adresse IP connue. Par exemple, 74.125.39.103 est l'adresse IP d'un des serveurs de Google. Les noms de domaine, tels que www.google.com, sont comme des "numéros abrégés" pour ces adresses IP. Lorsque vous tapez www.google.com dans votre navigateur, vous interrogez en fait un serveur de noms de domaine (DNS) qui recherche l'adresse IP associée à www.google.com et vous dirige ensuite vers le serveur approprié sur l'internet.

Le problème de la connexion à l'ordinateur d'un client de récupération de données via une adresse IP est que la plupart des ordinateurs sont connectés à Internet via un réseau d'entreprise. Autrement dit, ils accèdent à l'internet en passant d'abord par un intermédiaire, tel qu'un pare-feu d'entreprise ou un dispositif de traduction d'adresse de réseau d'entreprise (NAT). Une telle infrastructure de réseau permet aux entreprises d'exercer un plus grand contrôle sur le flux de données Internet à l'entrée et à la sortie de l'entreprise. En général, il existe deux types de réseaux : les réseaux privés et les réseaux publics. La principale différence entre ces deux types de réseaux est la manière dont les ordinateurs de ces types de réseaux sont rendus visibles aux ordinateurs sur l'internet.

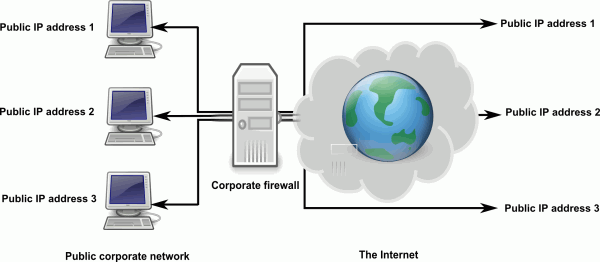

Réseau public

Sur un réseau public, chaque ordinateur a sa propre adresse IP unique qui est visible par l'ensemble de l'Internet. Le pare-feu peut servir à restreindre certains types de trafic ou le trafic provenant d'utilisateurs non autorisés, mais en général, ces machines sont facilement et de manière transparente accessibles à toute personne connectée à l'internet. C'est un peu comme avoir une ligne téléphonique directe dans votre entreprise qui fait sonner votre téléphone de bureau sans passer par l'opérateur ou l'assistant administratif. Ce numéro de téléphone est unique à votre téléphone et les appels vers ce numéro ne sont pas filtrés de manière aussi approfondie (c'est-à-dire que toute personne possédant ce numéro peut vous appeler). Il en va de même pour l'adresse IP d'un ordinateur sur un réseau public. C'est pourquoi il est généralement très facile de se connecter à l'une de ces machines pour récupérer des données. À moins que le pare-feu ne soit spécifiquement configuré pour bloquer le trafic provenant de la machine du technicien de récupération des données , une connexion peut être établie en utilisant l'adresse IP publique de l'ordinateur. L'accès à un ordinateur derrière un pare-feu de cette manière est appelé traversée du pare-feu.

Le problème est que la grande majorité des entreprises, des organisations et des foyers n'utilisent pas de réseau public. C'est principalement pour des raisons de sécurité, mais pour de nombreux utilisateurs, c'est aussi pour des raisons économiques. À moins que vous ne soyez votre propre fournisseur de services Internet (ISP), vous êtes alors sur un réseau privé.

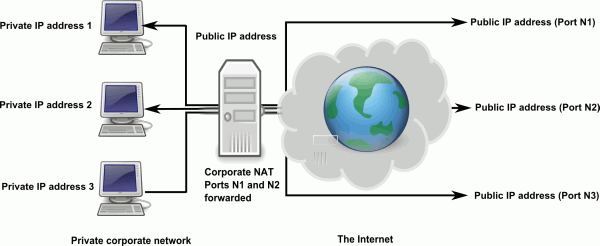

Réseau privé

Si un réseau public équivaut à donner à votre ordinateur une ligne téléphonique directe avec le monde extérieur, un réseau privé équivaut à donner à votre téléphone une extension d'entreprise spécifique au bâtiment. Pour vous joindre, les appelants extérieurs doivent d'abord passer par l'opérateur, qui acheminera l'appel en conséquence, ou poinçonner votre poste après avoir composé le numéro de téléphone principal de toute l'entreprise.

Le concept est similaire pour un réseau privé, sauf que les ordinateurs en dehors du réseau privé ne connaîtront pas l'adresse IP privée de votre ordinateur, et cette adresse IP privée ne sera pas utile. Au lieu que chaque ordinateur ait sa propre adresse IP publique qui est unique sur Internet, chaque ordinateur d'un réseau privé a une adresse IP qui est unique au sein du réseau, par exemple 192.168.1.192, 172.16.2.23 ou 10.10.10.10.

La seule machine qui possède une adresse IP publique unique est le dispositif NAT. Afin d'atteindre l'une des machines d'un réseau privé, un ordinateur sur Internet doit d'abord communiquer avec le dispositif NAT. Le dispositif NAT est chargé d'acheminer les données vers la machine appropriée sur le réseau privé. C'est ce que l'on appelle la traversée NAT. Bien que chaque ordinateur d'un réseau privé soit accessible à l'aide de l'adresse IP du dispositif NAT, chaque ordinateur aura son propre port par lequel il recevra les données Internet. Ce port est similaire à celui d'une extension téléphonique. Là encore, les ordinateurs sur Internet communiqueront via l'adresse IP du dispositif NAT et un numéro de port, mais ne connaîtront jamais l'adresse IP privée de l'autre ordinateur.

Tout comme vous utilisez votre téléphone de bureau pour passer un appel extérieur, il est beaucoup plus facile d'accéder à l'internet à partir d'un ordinateur sur un réseau privé que d'atteindre un ordinateur sur un réseau privé à partir de l'internet. Mais c'est possible.

Transfert de port

Un réseau privé présente de nombreux avantages. Comme mentionné ci-dessus, il ne nécessite qu'une seule adresse IP pour tout un réseau d'appareils. Mais plus important encore, un réseau privé ajoute une couche supplémentaire de sécurité informatique, puisque le NAT agit comme un gardien pour tout le trafic Internet. Cela permet de prévenir les chevaux de Troie, les logiciels espions, les logiciels malveillants, les virus, le spam et les tentatives de piratage. Rappelons d'emblée qu'avec un réseau public, n'importe qui peut accéder à un ordinateur, à moins d'être spécifiquement bloqué. Avec un réseau privé, c'est l'inverse : personne ne peut accéder à un ordinateur sur un réseau privé à moins d'y avoir été spécifiquement autorisé. Si cette mesure est efficace pour dissuader les attaques malveillantes et le trafic indésirable, elle rend tout aussi difficile l'établissement d'une connexion à des fins légitimes, comme la récupération de données sur Internet. Sans connaître le port que le NAT a attribué à l'ordinateur sur le réseau privé, la machine du technicien de récupération des données ne saura pas comment atteindre l'ordinateur du client.

Comme mentionné ci-dessus, l'accès à Internet à partir d'un ordinateur sur un réseau privé est généralement à sens unique. Mais vous pouvez donner à un ordinateur sur un réseau privé l'équivalent d'une "ligne directe" par le biais de redirection de port. La redirection de port est le fait pour un dispositif NAT d'attribuer en permanence un port à une machine spécifique du réseau. Par exemple, si le dispositif NAT avec une adresse IP de 184.173.73.182 transmettait le port 2083 à un ordinateur, l'adresse IP qu'un ordinateur utiliserait pour l'atteindre via Internet serait quelque chose comme 184.173.73.182:2083. Cette combinaison adresse IP/port peut être utilisée à peu près comme une adresse IP publique afin d'établir une connexion fiable à une machine sur un réseau privé. Cette combinaison est connue sous le nom de NAT traversal.

NAT Traversée et récupération de données sur Internet

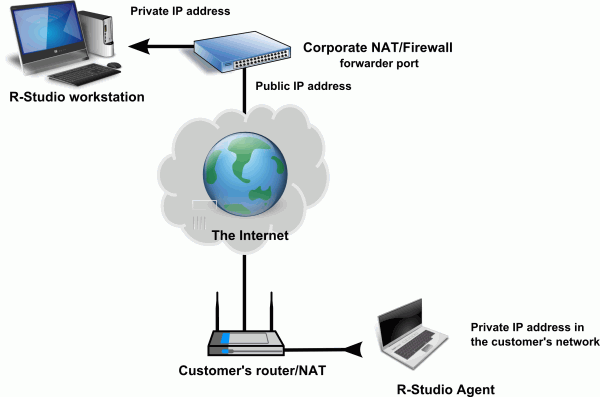

Alors que la redirection de port est la solution typique pour la traversée NAT, la plupart des clients qui sont sur un réseau privé n'auront pas les privilèges réseau ou le savoir-faire technique nécessaires pour rediriger un port. Cela signifie qu'il n'est pas toujours possible d'autoriser une connexion entrante de la part du technicien de récupération des données.

Heureusement, R-Studio vous permet d'effectuer des opérations de récupération de fichiers sur Internet en utilisant une connexion initiée par le client. Cela ressemble à la façon dont un ordinateur accéderait à un site web sur Internet derrière un réseau privé. La seule étape supplémentaire consiste à mettre en place une redirection de port sur l'appareil NAT qui est connecté à l'ordinateur du technicien de récupération des données. De cette façon, tous les aspects techniques de la récupération des données sur Internet sont laissés à la discrétion du technicien, tout en restant convivial pour le client.

Vous trouverez ci-dessous un exemple de la manière dont cette connexion peut être mise en place.

Ici, le client exécute R-Studio Agent, tandis que le technicien exécute R-Studio. Les deux sont derrière un réseau privé. Le technicien R-Studio transmet un port pour permettre l'accès au programme R-Studio Agent sur l'ordinateur du client. Cela permet au technicien R-Studio d'"accepter" la connexion entrante du client. En attendant, le client ne compromet pas la sécurité du réseau d'entreprise sur lequel il se trouve. Il s'agit d'un bon compromis entre la sécurité du réseau d'entreprise et la facilité d'utilisation pour le client. De même, puisque le technicien de R-Studio n'a ouvert que ce port spécifique pour l'utilisation de R-Studio Agent, son réseau reste également sécurisé.

Conclusion

Comme illustré ci-dessus, le premier défi à relever pour réussir la récupération des données sur Internet est d'assurer une connexion fiable. Les réseaux privés compliquent cette question, mais le transfert de port et la capacité de R-Studio à établir des connexions initiées par le client rendent ce processus facile. Une fois cet obstacle éliminé, la récupération de données sur Internet est l'alternative la plus rentable, la plus efficace et la plus sûre à l'expédition physique de disques ou au déploiement de techniciens sur le terrain.

Pour une illustration plus approfondie de la manière dont le lien ci-dessus peut être établi, lisez notre article : R-Studio Technician : Récupération de données sur Internet, qui présente un test sur le terrain d'une telle configuration de réseau pour la récupération de données à distance sur Internet.

- Guide de récupération des données

- Logiciel de récupération de fichiers. Pourquoi R-Studio?

- R-Studio pour les activités de police scientifique et de récupération des données

- R-STUDIO Review on TopTenReviews

- Spécificités de récupération de fichiers pour les périphériques SSD

- Comment récupérer les données des appareils NVMe

- Prévoir le succès des cas communs de récupération des données

- Récupération des données remplacées

- Récupération de fichier d'urgence utilisant R-Studio Emergency

- Présentation de RAID Recovery

- R-Studio : Récupération des données d'un ordinateur non fonctionnel

- Récupération de fichier depuis un ordinateur qui ne veut pas démarrer

- Cloner des disques avant la récupération de données

- Récupération de vidéos HD à partir de cartes SD

- Récupération de fichiers sur un ordinateur Mac non amorçable

- La meilleure façon de récupérer des fichiers sur un disque système Mac

- Récupération de données sur un disque Linux crypté après une panne de système

- Récupération de données à partir d'images de disques Apple (fichiers .DMG)

- Récupération de fichiers après la réinstallation de Windows

- R-Studio : Récupération des données sur le réseau

- Comment utiliser R-Studio Network Package

- Récupération de données à partir d'un disque NTFS reformaté

- Récupération de données à partir d'un disque ReFS

- Récupération de données à partir d'un disque reformaté exFAT/FAT

- Récupération de données sur un disque HFS ou HFS+ effacé

- Récupération des données d'un disque APFS effacé

- Récupération de données à partir d'un disque Ext2/3/4FS reformaté

- Récupération de données à partir d'un disque XFS

- Récupération de données à partir d'un simple NAS

- Comment connecter des volumes RAID et LVM/LDM virtuels au système d'exploitation ?

- Spécificités de la récupération de fichier après un formatage rapide

- Récupération de données après le crash du gestionnaire de partition

- Récupération de fichier vs. Réparation de fichier

- Récupération de données à partir d'ordinateurs virtuels

- Récupération de données d'urgence via le réseau

- R-Studio Technician: Récupération de données par Internet

- Créer un type de fichier connu pour R-Studio

- Trouver les paramètres RAID

- Récupérer des partitions sur un disque endommagé

- Traversée de NAT et de pare-feu pour la récupération de données à distance

- Récupération de données à partir d'un disque externe dont le système de fichiers est endommagé

- Notions de base sur la récupération des fichiers : Comment fonctionne la récupération des données

- Paramètres par défaut des ensembles de bandes logicielles (RAID 0) sous Mac OS X

- Récupération de données à partir de fichiers sur disque dur virtuel (VHD)

- Récupération de données à partir de divers formats de fichiers et de disques cryptés

- Détection automatique des paramètres RAID

- Technologie de récupération de données IntelligentScan

- Imagerie multi-pass dans R-Studio

- Imagerie temps réel dans R-Studio

- Imagerie linéaire vs. Imagerie temps réel vs. Imagerie à passages multiples

- USB Stabilizer Tech pour dispositifs USB instables

- Travail conjoint de R-Studio et du matériel UDMA du PC-3000

- Travail conjoint de R-Studio et HDDSuperClone

- R-Studio T80+ - Une solution professionnelle de récupération de données et d'expertise judiciaire pour les petites entreprises et les particuliers, juste pour 1 dollar US/jour.

- Sauvegarde Articles

- Transfert de licence pour R-Drive Image Standalone et Corporate.

- Logiciel de sauvegarde. Sauvegarder en toute confiance

- R-Drive Image as a free powerful partition manager

- Récupération d'ordinateur et restauration de système

- Clonage de disque et déploiement de système de masse

- Accéder à des fichiers ou des dossiers individuels sur une image disque sauvegardée

- Création d’un plan de sauvegarde de données cohérent et peu encombrant pour un serveur Small Business

- Comment déplacer une installation Windows existante d'un ancien disque dur vers un nouveau périphérique SSD et créer un système de stockage de données hybride

- Comment Déplacer un Windows Installé vers un Disque Plus Large

- Comment Déplacer un Disque Système Crypté BitLocker vers un Nouveau Périphérique de Stockage

- Comment sauvegarder et restaurer des disques sur des ordinateurs Linux et Mac en utilisant R-Drive Image

- Restauration Articles

- Récupérer les fichiers supprimés

- Restauration gratuite à partir de cartes SD et de cartes mémoire

- Récupération gratuite de vidéos HD à partir de cartes SD

- Récupération de fichiers à partir d'un disque externe avec un système de fichiers endommagé, supprimé, formaté ou non pris en charge

- R-Undelete : Recouvrement de fichiers à partir d'un ordinateur non fonctionnel

- Récupération gratuite de fichiers à partir de la carte mémoire d’un téléphone Android

- Tutoriel de récupération de photos et de fichiers vidéo

- Récupération de fichiers simple en trois étapes

Rating: 4.8 / 5

R-TT may not be the easiest or most user-friendly solution, but the algorithm used for the renaming saved me THOUSAND of hours of opening ...